Try Hack Me 勉強記録 #1 - 偵察と列挙の基礎

Try Hack Meでの学習記録シリーズ第1弾です。

今回はハッキングの基本的な流れの中でも重要となる「偵察(Reconnaissance)」と「列挙(Enumeration)」について学びました。

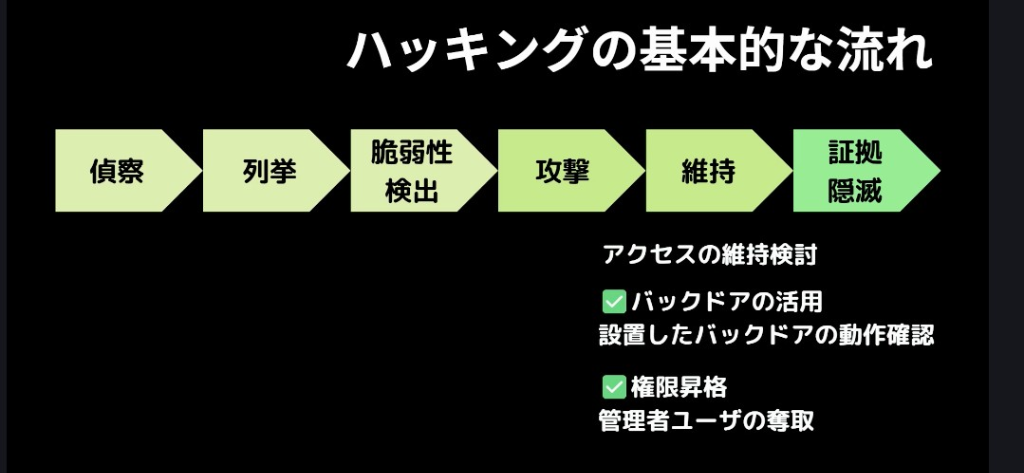

ハッキングの基本的な流れ

ハッキングは闇雲に攻撃するのではなく、以下のようなステップを踏んで進められます。

ハッキングの基本的な流れ

1. 偵察 (Reconnaissance): 攻撃対象の情報を集める。

2. 列挙 (Enumeration): 開いているポートや実行されているサービスを特定する。

3. 脆弱性検出 (Vulnerability Research): 攻撃の糸口となる脆弱性を探す。

4. 攻撃 (Exploitation): 脆弱性を突いて侵入する。

5. 維持 (Persistence): 侵入した状態を維持する。

6. 証拠隠滅 (Clearing Tracks): 活動の痕跡を消す。

---

今回学んだツールとコマンド

ツールマッピング

# 1. nmap (Network Mapper)

ネットワーク上のポートやサービスを調べるための必須ツールです。

nmap -sV -O <target_ip>-sV: サービス/バージョンの検出-O: OSの検出

ポートスキャンを行うことで、どのポートが開いていて、何のサービスが動いているかがわかります。

# 2. HTTPアクセス

調べたIPアドレスにブラウザで直接アクセスしてみることも、重要な情報収集の一つです。

http://<target_ip> にアクセスして、Webサイトの内容から情報を得ます。

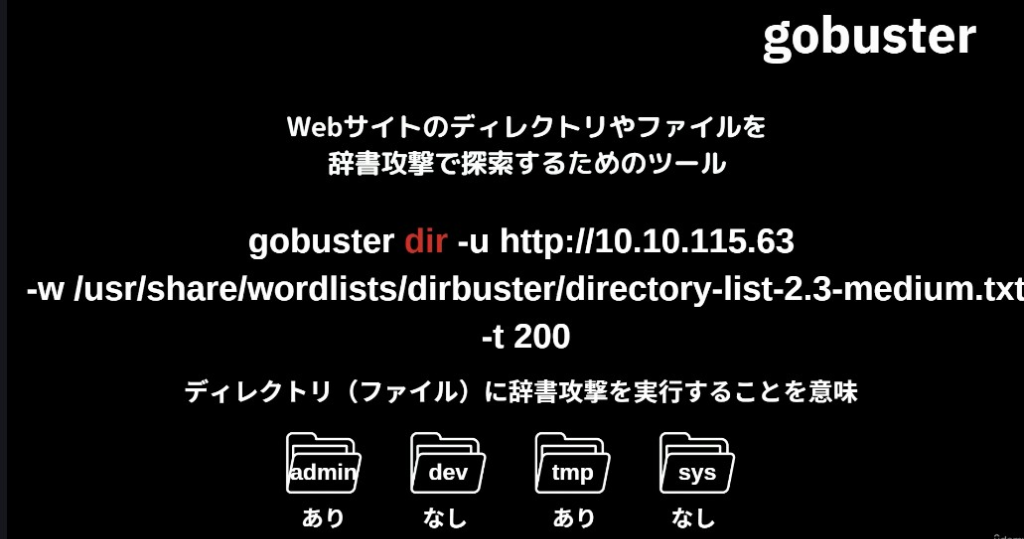

# 3. gobuster

Webサイトの隠れたディレクトリやファイルを探索するためのツールです。

gobuster dir -u http://<target_ip> -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

gobuster詳細

辞書(wordlist)に登録されている単語を使って、秘密のページ(adminやtmpなど)がないか片っ端から確認(辞書攻撃)します。

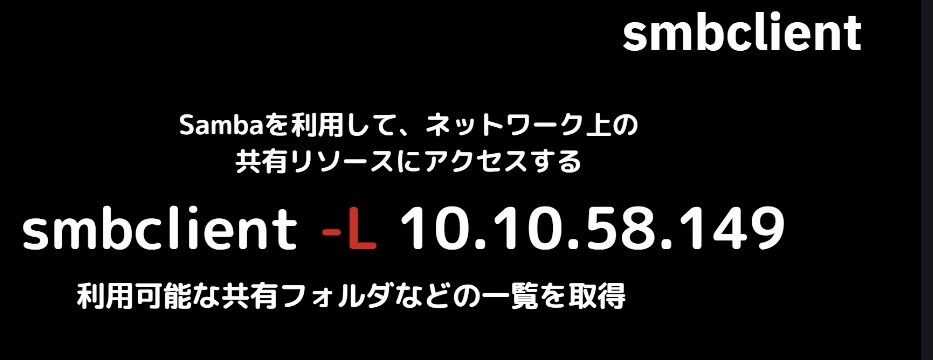

# 4. samba / smbclient

Sambaは、WindowsのネットワークプロトコルであるSMBを、Windows以外の環境でも利用できるようにするソフトウェアです。

#### 共有リソースの確認

smbclient -L <target_ip>

smbclient-L

利用可能な共有フォルダなどの一覧を取得します。

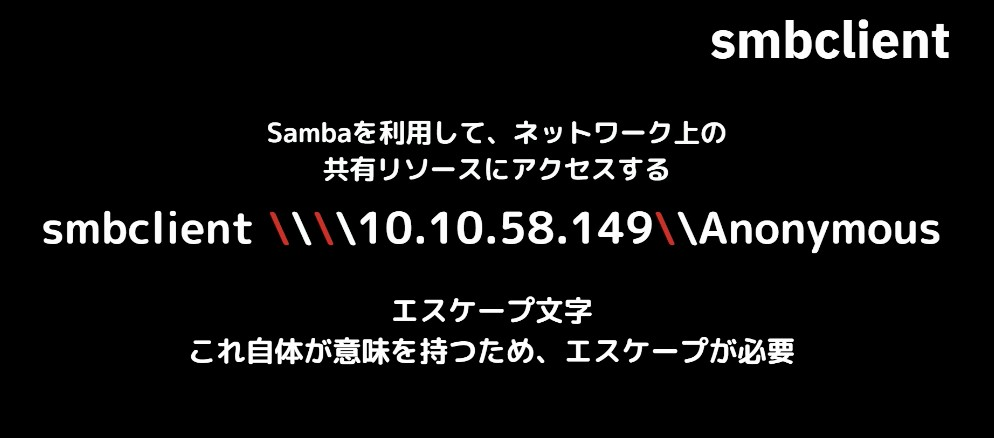

#### 匿名ログイン (Anonymous Login)

smbclient \\\\<target_ip>\\Anonymous

smbclient匿名

パスワードなしでアクセスできる共有フォルダがある場合、そこから機密ファイルが手に入ることもあります。

#### 基本的なファイル操作

ls: ファイル一覧表示get <ファイル名>: ファイルをダウンロードcat <ファイル名>: ファイルの中身を表示

---

おわりに

今日は、ハッキングの入り口となる情報収集の手法を学びました。

特に nmap や gobuster は非常によく使うツールなので、しっかりと使いこなせるようにしていきたいです。